Cain and AbelでARPポイズニングを検証してみる その2

前回の続きでARPポイズニングを試してみます。

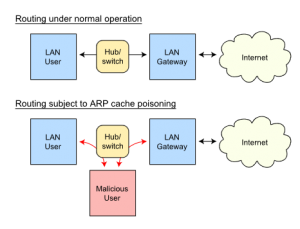

■ARPポイズニングとは

ターゲットのPCに偽のMACアドレスを通知することでインターネットへの経路を変え、攻撃者のPCを中継させることでターゲットの通信を盗聴する攻撃。下の図では通常時はLAN UserはHub/switchを経由しインターネットへ接続しているが、ARPポイズニングされた場合はMalicious UserのPCを経由してインターネットへ接続する。

■ARPポイズニングの方法

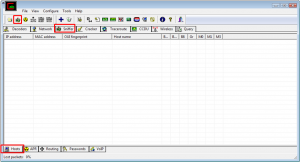

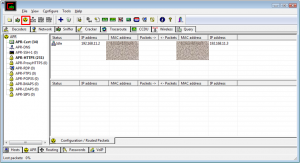

Cain and Abelを起動し、フォルダアイコンの隣のアイコンをクリックしスニッフィングを開始してから「Sniffer」タブの「Hosts」サブタブを表示する。

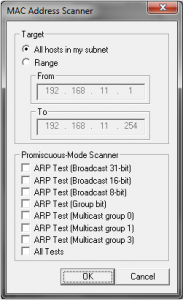

「+」ボタンをクリックしてネットワーク内のホストをスキャンする。

「+」ボタンをクリックすると下の画面がでてくるのでスキャン設定を行う。

「All hosts in my subnet」(サブネット内のすべてのホスト)の「OK」をクリックする。

ここからポイズニングを行うが、その前にArpテーブルを確認する。

コマンドプロンプトで「arp -a」を実行するとルータのMACアドレスが確認できる。

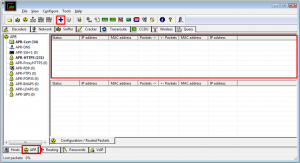

ホスト一覧が表示され、ARPポイズニングのターゲットとするホストが確認できたら下の「Arp」タブをクリックしてARPサブタブに移動する。右上のペインをクリックしてフォーカスを移し「+」ボタンをクリックする。

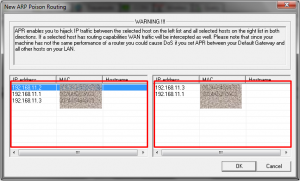

左欄に検出したホスト一覧が表示されるので、まずARPポイズニング対象の一方をクリックする。すると右欄にもホストが表示される。

もう一方のターゲットを選んで「OK」をクリックする。

メイン画面でスニッファーボタンの原子力マークをクリックすればARPポイズニングか始まる。

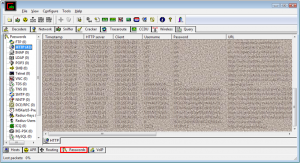

「Passwords」のタブをクリックし、左側のプロトコルの数字が変化した項目をクリックすれば収集したパスワードが確認できる。

ターゲットPCがパスワードを入力すると表示されます。

SSL通信のパスワードはきちんと表示されませんでしたが、

通常のHTTP通信でパスワードを入力するとモロに表示されておりました。

↓こんな感じで簡単にARPポイズニングができます。

会社のPCや公衆無線LANではパスワードを入力するようなサイトは見ない方がいいですね。

以上

関連する投稿:

- 2014-01-08:Cain and AbelでARPポイズニングを検証してみる

- 2013-12-14:Tamper Dataの使い方メモ

- 2013-12-23:WordPressのバージョンを消す方法

- 2014-02-11:Fluentdの正規表現のチェック

- 2022-04-24:よく使うショートカットキー

“Cain and AbelでARPポイズニングを検証してみる その2” への1件の返信